Angriffserkennung: Schützen Sie Ihr Netzwerk vor Cyber-Bedrohungen

In der sich ständig weiterentwickelnden Landschaft der Cybersicherheit ist der Schutz sensibler Daten und Netzwerke vor böswilligen Eingriffen für Unternehmen und Organisationen zu einem vorrangigen Anliegen geworden. Die Angriffserkennung spielt eine entscheidende Rolle bei der Verstärkung der Abwehr von Cyber-Bedrohungen in Ihrem Netzwerk. In diesem umfassenden Leitfaden werden wir in die Welt der Angriffserkennungen eintauchen und ihre Bedeutung, Methoden und Best Practices für eine sichere digitale Umgebung verstehen.

Was ist eine Angriffserkennung?

Eine Angriffserkennung ist eine wichtige Komponente der Netzwerksicherheit, bei der der Netzwerkverkehr überwacht und analysiert wird, um unbefugte Zugriffsversuche, Sicherheitsverletzungen und potenziell schädliche Aktivitäten zu erkennen. Dieser proaktive Ansatz ermöglicht es Unternehmen, Cyber-Bedrohungen schnell zu erkennen und darauf zu reagieren, wodurch mögliche Schäden und Datenverluste minimiert werden.

Was ist ein Angriffserkennungssystem (IDS)?

Ein Angriffserkennungssystem (IDS) ist ein wichtiger Bestandteil der modernen Cybersicherheit. Es wurde entwickelt, um den Netzwerkverkehr auf Anzeichen von unbefugtem Zugriff, Sicherheitsverletzungen und potenziellen Bedrohungen zu überwachen und zu analysieren. Ihr Hauptziel ist es, Cybervorfälle proaktiv zu erkennen und darauf zu reagieren, um den Schutz sensibler Daten und der Netzwerkinfrastruktur zu gewährleisten.

Arten von Angriffserkennungssystemen

Es gibt zwei Haupttypen von Angriffserkennungssystemen:

1. Netzwerk-basierte Angriffserkennungssysteme (NIDS)

Netzwerk-basierte Angriffserkennungssysteme überwachen den Netzwerkverkehr in Echtzeit und untersuchen Datenpakete auf verdächtige Muster und bekannte Angriffssignaturen. NIDS kann strategisch im gesamten Netzwerk platziert werden, um eine umfassende Abdeckung zu gewährleisten.

2. Host-basierte Angriffserkennungssysteme (HIDS)

Host-basierte Angriffserkennungssysteme konzentrieren sich auf einzelne Geräte und überwachen Aktivitäten auf bestimmten Hosts oder Servern. HIDS bietet eine zusätzliche Schutzebene, indem es potenzielle Bedrohungen identifiziert, die auf Netzwerkebene möglicherweise nicht sichtbar sind.

Wie funktioniert die Angriffserkennung?

Die Angriffserkennung funktioniert nach zwei Hauptprinzipien:

1.Signatur-basierte Erkennung

Die signatur-basierte Erkennung stützt sich auf eine umfangreiche Datenbank bekannter Angriffssignaturen. Wenn der Netzwerkverkehr durch das IDS geleitet wird, vergleicht es eingehende Datenpateke mit dieser Datenbank und löst Warnungen aus, wenn Übereinstimmungen gefunden werden.

2.Anomalie-basierte Erkennung

Bei der anomaliebasierten Erkennung wird eine Basislinie für das normale Netzwerkverhalten erstellt. Wenn das IDS Abweichungen von dieser Basislinie feststellt, löst es Warnungen aus, die auf potenzielle Einbruchsversuche oder verdächtige Aktivitäten hinweisen.

Vorteile eines Angriffserkennungssystem

Die Implementierung eines effektiven Angriffserkennungssystem bietet mehrere entscheidende Vorteile:

Frühzeitige Erkennung von Bedrohungen

Durch die kontinuierliche Überwachung der Netzwerkaktivitäten ermöglicht die Angriffserkennung die frühzeitige Erkennung potenzieller Bedrohungen und verhindert Cybervorfälle, bevor sie eskalieren.

Verbesserung der Reaktion auf Vorfälle

Die Angriffserkennung bietet Sicherheitsteams Echtzeit-Warnungen und wertvolle Einblicke, die eine schnelle und effektive Reaktion auf Vorfälle ermöglichen, um potenzielle Schäden zu mindern.

Schutz sensibler Daten

Mit der Fähigkeit, unbefugte Zugriffsversuche zu identifizieren, spielt die Angriffserkennung eine wichtige Rolle, um zu verhindern, dass sensible Daten in die falschen Hände geraten.

Best Practices für die Erkennung von Eindringlingen

Um die Effektivität von Angriffserkennungen zu optimieren, sollten Sie die folgenden bewährten Verfahren berücksichtigen:

Regelmässige Updates und Wartung

Halten Sie das IDS-System mit den neusten Bedrohungssignaturen und Software-Patches auf dem neusten Stand, um neuen Cyber-Bedrohungen immer einen Schritt voraus zu sein.

Integration in die Sicherheitsinfrastruktur

Integrieren Sie das Angriffserkennungssystem in die bestehende Sicherheitsinfrastruktur, wie z.B. Firewalls und SIEM, um ein umfassendes und kohärentes Sicherheitsökosystem zu schaffen.

Laufende Überwachung und Analyse

Kontinuierliche Überwachung und Analyse des Netzwerkverkehrs, um neue Bedrohungen zu identifizieren und die Genauigkeit der Anomalieerkennung zu verbessern.

Die 7 Beschränkungen von Angriffserkennungssystemen (IDS)

- Falsch-Positive und Falsch-Negative:

IDS können falsch-positive Meldungen erzeugen, die auf potenzielle Bedrohungen hinweisen, bei denen es sich nicht um tatsächliche Verstösse handelt und falsch-negative Meldungen, bei denen echte Sicherheitsbedrohungen aufgrund von Umgehungstechniken oder neuen Angriffsmustern übersehen werden.

- Abhängigkeit von Signaturaktualisierungen:

Signaturbasierte IDS benötigen regelmässige Aktualisierungen ihrer Signaturdatenbank, um neue Angriffsmuster zu erkennen, veraltete Datenbanken können dazu führen, dass neue Bedrohungen übersehen werden.

- Begrenzte Sichtbarkeit bei verschlüsseltem Datenverkehr:

IDS haben Schwierigkeiten, verschlüsselten Datenverkehr zu analysieren, was ihre Effektivität bei der Erkennung von Bedrohungen, die in verschlüsselter Kommunikation verborgen sind, einschränkt.

- Ressourcenintensiv:

IDS kann für Netzwerke mit hohem Datenverkehr ressourcenintensiv sein und aufgrund der kontinuierlichen Überwachung und Analyse zu Leistungsproblemen führen.

- Unfähigkeit, Angriffe zu verhindern:

IDS dient als Erkennungsinstrument und kann Angriffe nicht aktiv verhindern, so dass ergänzende Systeme zur Abwehr von Eindringversuchen (Intrusion Prevention Systeme, IPS) zur Abwehr in Echtzeit erforderlich sind.

- Mangelndes kontextuelles Verständnis:

IDS kann es an kontextbezogenem Einblick in die Netzwerkaktivitäten mangeln, was es schwierig macht, den Schweregrad der erkannten Vorfälle richtig einzuschätzen.

- Umgehungstechniken:

Ausgefeilte Angreifer können die IDS-Erkennung mit verschiedenen Techniken umgehen, wodurch die Effektivität bei der Erkennung solcher Bedrohungen verringert.

Wie ExeonTrace NDR die Beschränkungen von IDS überwinden kann

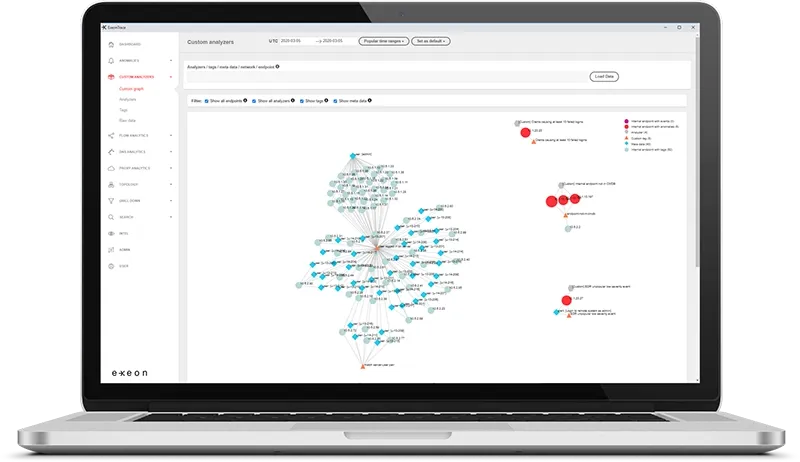

ExeonTrace bietet als fortschrittliche Network Detection and Response (NDR)-Lösung mehrere Funktionen, die dazu beitragen, die Einschränkungen herkömmlicher Angriffserkennungssysteme (Intrusion Detection Systeme, IDS) zu überwinden und die Netzwerksicherheit zu erhöhen:

Signaturfreie Erkennung:

ExeonTrace verlässt sich bei der Erkennung von Bedrohungen nicht auf vorprogrammierte Signaturen. Stattdessen nutzt es hochentwickelte Analyseprotokolle und Algorithmen für maschinelles Lernen, um die Netzwerkkommunikation nahezu in Echtzeit zu untersuchen. Dieser Ansatz ermöglicht es dem NDR-System, anomales Netzwerkverhalten und unbekannte Bedrohungen zu erkennen, die IDS aufgrund veralteter oder begrenzter Signaturdatenbanken möglicherweise übersehen.

Erkennung von Zero-Day-Angriffen:

Mit der Fähigkeit von ExeonTrace, unbekannte Bedrohungen zu erkennen, einschließlich Zero-Day-Angriffen, für die es keine Signaturen gibt, können Unternehmen aufkommende Cyber-Bedrohungen einen Schritt voraus sein. Diese proaktive Erkennungsfunktion ist für die Verteidigung gegen die neuesten Angriffsvektoren unerlässlich und verschafft einen Vorteil in der sich ständig verändernden Bedrohungslandschaft.

Inspektion von verschlüsseltem Datenverkehr:

Der auf der Analyse von Metadaten basierende Ansatz von ExeonTrace ermöglicht es, die gesamte Netzwerkkommunikation zu untersuchen, auch wenn sie verschlüsselt ist. Im Gegensatz zu herkömmlichen NDR-Anbietern, die sich auf Deep Packet Inspection (DPI) und IPS/IDS verlassen, ist ExeonTrace nicht blind für einen erheblichen Prozentsatz des Netzwerkverkehrs, der in verschlüsselten Nutzdaten verborgen ist. Diese Fähigkeit ist von entscheidender Bedeutung, da viele Bedrohungsakteure Verschlüsselung in ihren Angriffsprotokollen verwenden, um der Erkennung zu entgehen.

Netzwerkforensik und Untersuchung von Vorfällen:

Eine der Hauptstärken von ExeonTrace liegt in der Fähigkeit, ein Archiv vergangener Netzwerkaktivitäten aufzubewahren. Dies ermöglicht eine umfassende Netzwerk-Forensik und erleichtert die Untersuchung von Vorfällen. Sicherheitsteams können historische Netzwerkdaten untersuchen, um die Quelle und die Auswirkungen von Sicherheitsvorfällen zu identifizieren. Diese Informationen tragen dazu bei, das erneute Auftreten ähnlicher Sicherheitsverletzungen zu verhindern und die Effektivität der Reaktion auf Vorfälle zu verbessern.

Präzise und schnellere Erkennung mit NDR

ExeonTrace arbeitet in kritischen Infrastrukturen und globalen Unternehmen, von Fluggesellschaften über Banken bis hin zu Herstellern, um Netzwerkanomalien zu erkennen, bevor sie Schaden anrichten können.

Wenn Sie die Algorithmen des maschinellen Lernens in Aktion sehen oder sich über bewährte Sicherheitsverfahren beraten lassen möchten, sprechen Sie noch heute mit einem Experten.

Weitere IT-Sicherheitsthemen von unseren Experten

09.11.2023

Behavior Analytics zur Erkennung von Veränderungen in der OT-Umgebung

Die OT-Kommunikation umfasst eine kontinuierliche Datenübertragung für den Gerätestatus, die sich von den IT-Kommunikationsmustern unterscheidet und am besten von Network Detection & Response-Lösungen erkannt werden kann, die maschinelles Lernen zur Erkennung von Anomalien im Netzwerk- und Verwaltungsverhalten einsetzen.

15.11.2023

Kein Spiel: Die Akira Hacker

Wie kann man fortgeschrittene Ransomware wie Akira verhindern? Klaus Nemelka erklärt, wie eine auf maschinellem Lernen basierende Netzwerküberwachung der ultimative Weg ist, um unbekannte Angriffe ohne vordefinierte Anwendungsfälle aufzudecken. Lesen Sie, wie Sie diese neue Multi-OS-Ransomware am effizientesten erkennen können.

28.11.2023

Verbesserung der Netzwerksicherheit: Revolutionierung der risikobasierten Alarmierung

Risk-based alerting (RBA) ist eine Strategie, die Datenanalyse und Priorisierung nutzt, um Warnungen oder Benachrichtigungen auszugeben, wenn potenzielle Risiken bestimmte, vordefinierte Werte erreichen. Erfahren Sie, wie Sie es am besten nutzen können, um die Sicherheit zu verbessern - selbst gegen die fortschrittlichsten Angreifer.